私が運用していたサーバで実際に起こったセキュリティ事例「標的型攻撃メールによるアカウント乗っ取られ」を紹介します。

発生した事象

気づきはサポートセンターへの、ユーザーからの問い合わせでした。

「サポートセンターからwebmailのパスワード更新依頼メールが来てるけど。。。先日、更新したばっかりだが何故?」

サポートセンターはそのような案内を出しておらず、「スパムメールがすり抜けて着信してるのではないか」と、サーバを運用・保守している私の方へエスカレーションが来ました。

確認したところ、大量のスパムメールが送り付けられており、導入しているセキュリティ対策製品では防御されておらず、数万ユーザーへメールが既に届いている状態でした。

届いたメールを本当のサポートセンターからのメールと信じたユーザーはかなり多く、結果、メールアカウントのIDとパスワードを盗まれることとなりました。

盗まれたアカウント情報の行方

盗まれたメールアカウントはどのように利用されるのか。

そのメールアカウントを利用して私の運用してるメールサーバを踏み台にし、世界中へスパムメールを送信。という形で利用されます。メールアドレスという性質上、それ以上の価値はあまりありません。

スパムメールを送信するとどのような被害が発生するかというと、

・メールアドレスそのものがブラックリストに乗り、メール着信拒否される可能性有り。(事例としてはレア)

・乗っ取れたアカウント情報は攻撃者の中で保持されるため、再度標的となりやすい。

・メールサーバがブラックリストに乗り、利用ユーザー全体のメール送信が送信先メールサーバで着信拒否される可能性有り。

・ユーザーからの問い合わせ対応、メールサーバのセキュリティ向上、着信拒否解除の対応などで、運用保守コストが非常にかかる。

何故、多くのユーザーが被害にあったのか

何故、多くのユーザーがアカウント情報を取られる結果になったのか、それは今回のスパムメールが「標的型攻撃メール」であったことが最大の理由です。

・特定の企業や団体を狙ったスパムメール(世界中で流行しているスパムではない)は、セキュリティ対策製品のデータベースに載っていないケースがり、すり抜けてしまう。

サンドボックスと言われるセキュリティ対策製品を利用することで防げることもあるのですが、標的型は巧妙なので中々対策が難しいのです。

・スパムメールの中身が、あたかもサポートセンターから送信されてきたメールのように偽装されており、ぱっと見では判別がつかないように作られている。

メールの文末に本当のサポートセンターの署名(実際に使われているモノのコピー)が付いていて、フィッシングサイトへの誘導は「Webmailへのログインはコチラ」とURL自体が見えないようにhtml形式で作成されていました。

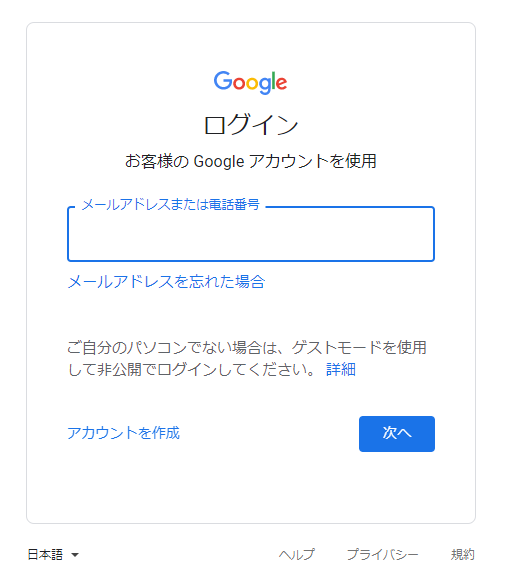

・アカウント情報を抜き取るためのフィッシングサイトの作りが、実際のwebmailログイン画面と全く同じように作られている。

gmailのログイン画面は見たことありますか?このようなログイン画面は簡単に真似して作成することができてしまいます。

乗っ取られたアカウントへの対応

アカウントのパスワード変更。まず最初に実施する対応となります。パスワード情報さえ書き換えてしまえば、いくらアカウント情報を持っていたとしても、もうログインすることはできません。(再度漏洩などするまでは)

その他に対応した内容は社内セキュリティの観点上、詳細は公開できませんが以下のようなことを実施しています。

標的型攻撃メール自体は自社への攻撃方法を分析しないと対処ができないため、セキュリティ対策製品に頼らず独自の仕組みを導入することで対策を行いました。

まとめ

「不審なメールを開かない」「怪しいURLをクリックしない」などのセキュリティ文言をよく見かけますが、果たして読み手は理解できているのでしょうか。

「私はそんなものにだまされないから大丈夫」と思っている方ほど、引っかかりやすいです。

標的型攻撃メールは、ブロックすること自体が困難なメールであるため、メールを受信した一人一人のセキュリティレベルの高さが問われます。自身のセキュリティレベルを向上させることも大事ですが、一人では気づけないことも多いので、怪しいと思った場合は周りに相談してみるのも一つのセキュリティ対策になり得ますので試してみてはいかがでしょうか。

コメント